Belangrijkste uitdagingen van NIS2 in de praktijk

In theorie is NIS2 relatief eenvoudig: definieer het toepassingsgebied, kies het juiste compliance traject, ga na waar het mis loopt en implementeer controles. Maar in werkelijkheid staan de meeste organisaties voor verschillende interne uitdagingen.

1. Scoping & verantwoordelijkheden: meer dan IT alleen

Veel organisaties worstelen nog steeds met de vraag of ze binnen de scope vallen, en zo ja, wie dit initiatief moet leiden. Hoewel IT vaak het gesprek opstart, draagt het uitvoerend management volgens artikel 20 van de richtlijn de uiteindelijke verantwoordelijkheid. Toch is die verantwoordelijkheid in de praktijk nog vaak in silo’s verdeeld of gewoonweg onduidelijk.

2. Van beleid naar praktijk: mind the gap

Op papier bestaan er dan wel beleidslijnen, maar de uitvoering ervan blijft inconsistent, vooral wat betreft incidentrespons, crisiscommunicatie of risicobeheer van derden. Vaak is er sprake van discrepantie: het management is overmoedig en gaat ervan uit dat plannen en processen wel zullen werken, terwijl werknemers zich vaak niet eens bewust zijn van hun rol of verantwoordelijkheden wanneer er op het vlak van cyber iets gebeurt. Testen vinden amper plaats, en het bewustzijn blijft laag.

NIS2 legt de lat hoger: het is niet voldoende om bepaalde afdelingen of functies te beschermen. Organisaties moeten zekerheid bieden voor de hele entiteit. Zelfs bedrijven met een goed functionerende cyberbeveiliging zijn soms onvoldoende voorbereid om aan te tonen dat ze aan alle wettelijke vereisten voldoen.

3. Weten wat te beschermen: transparantie is de sleutel

Een grote uitdaging is de identificatie en bescherming van de ‘kroonjuwelen’: de meest cruciale bedrijfsmiddelen, systemen en gegevens. Hoewel veel organisaties in grote lijnen mee zijn, hanteren er maar weinig een gestructureerde, op risico's gebaseerde classificatiebenadering.

Als risico-experten zien we dan ook vaak een gebrek aan realtime inzicht in belangrijke bedrijfsmiddelen en KPI's/KRI's, onvoldoende gebruik van gegevens over incidenten uit het verleden, problemen met verouderde systemen, aanwezigheid van schaduw-IT en een gebrekkig toezicht op leveranciersrisico's. Vooral met betrekking tot de robuustheid van contractuele clausules en servicelevel agreements (SLA's) met alle beveiligingsverwachtingen en -verantwoordelijkheden.

4. Bewustzijn op alle niveaus: een culturele uitdaging

Cyberweerbaarheid is net zo afhankelijk van mensen als van technologie. Bewustwording moet dan ook op elk niveau doordringen, van de boardroom tot de eerstelijnsmedewerkers en externe partners.

Regelmatig merken we gefragmenteerd bestuur of een beperkte communicatie op, of ontbreken er gestructureerde bewustwordingsprogramma's (bv. phishingsimulaties, onboarding briefings). Het resultaat: een slechte voorbereiding, onduidelijke rollen en een onderschatting van echte cyberrisico's. Om een beveiligingsbewuste cultuur te scheppen, is er dus méér nodig dan beleid van bovenaf. Het vereist betrokkenheid, opleiding en ownership op elk niveau.

5. Sterke punten binnen IT: technische fundamenten

Aan de andere kant zien we dat veel organisaties wél al technische beschermingsmaatregelen nemen. Het gaat dan bijvoorbeeld om netwerksegmentatie, firewallconfiguraties, back-upstrategieën, multi-cloud resilience, toegangscontroles, cryptografische beveiligingen enz. Dergelijke fundamenten bieden een sterke basis voor de beperking van cyberrisico's.

Pragmatisch advies op basis van praktijkervaring

NIS2 is gestoeld op de zes pijlers van het NIST Cyber Security Framework: besturen, identificeren, beschermen, detecteren, reageren, herstellen. Kortom, echte veerkracht vereist zowel afstemming van bovenaf als bewustzijn vanuit de basis.

Onderstaande tips maken van je NIS2-traject een succes:

Start een bedrijfsbreed programma of project om cross-functionele betrokkenheid te garanderen en silo's te doorbreken.

Start een bedrijfsbreed programma of project om cross-functionele betrokkenheid te garanderen en silo's te doorbreken.

Betrek management er in een vroeg stadium bij. Hun inbreng is essentieel om prioriteiten te kunnen stellen en financiering te verzekeren.

Betrek management er in een vroeg stadium bij. Hun inbreng is essentieel om prioriteiten te kunnen stellen en financiering te verzekeren.

Stel een CISO aan en ga op zoek naar uitvoerende sponsors (bv. Finance, Operations, Legal enz.).

Stel een CISO aan en ga op zoek naar uitvoerende sponsors (bv. Finance, Operations, Legal enz.).

Begin met een pragmatische basisevaluatie en niet alleen een theoretische ISO-mapping. Laat je compliance traject afhangen van je praktische realiteit.

Begin met een pragmatische basisevaluatie en niet alleen een theoretische ISO-mapping. Laat je compliance traject afhangen van je praktische realiteit.

Herzie en versterk je incidentbeheerproces om tijdige detectie en rapportage te garanderen, zowel intern als aan relevante externe instanties (waaronder de CCB).

Herzie en versterk je incidentbeheerproces om tijdige detectie en rapportage te garanderen, zowel intern als aan relevante externe instanties (waaronder de CCB).

Maak gebruik van bestaande risico- en compliance structuren in plaats van nieuwe silo's te creëren.

Maak gebruik van bestaande risico- en compliance structuren in plaats van nieuwe silo's te creëren.

Identificeer, beoordeel en documenteer kritieke bedrijfsfuncties en -projecten. Breng ze in kaart in combinatie met hun ondersteunende IT/OT-systemen en externe leveranciers.

Identificeer, beoordeel en documenteer kritieke bedrijfsfuncties en -projecten. Breng ze in kaart in combinatie met hun ondersteunende IT/OT-systemen en externe leveranciers.

Richt je eerst op de belangrijkste bedrijfs- en cyberrisico's, vooral als ze binnen de 'oranje zone' vallen.

Richt je eerst op de belangrijkste bedrijfs- en cyberrisico's, vooral als ze binnen de 'oranje zone' vallen.

Betrek je cruciale leveranciers en zakenpartners proactief bij de NIS2-besprekingen om gedeelde verantwoordelijkheden te verduidelijken.

Betrek je cruciale leveranciers en zakenpartners proactief bij de NIS2-besprekingen om gedeelde verantwoordelijkheden te verduidelijken.

Om de steun van het management te verkrijgen, vertaal je je cyberbeveiliging best naar zakelijke termen: bescherming van inkomsten, vertrouwen van klanten, operationele continuïteit enz. Laat zien hoe cyberinvesteringen de doelstellingen van elke afdeling veiligstellen, het risico voor de organisatie verkleinen en het merk beschermen.

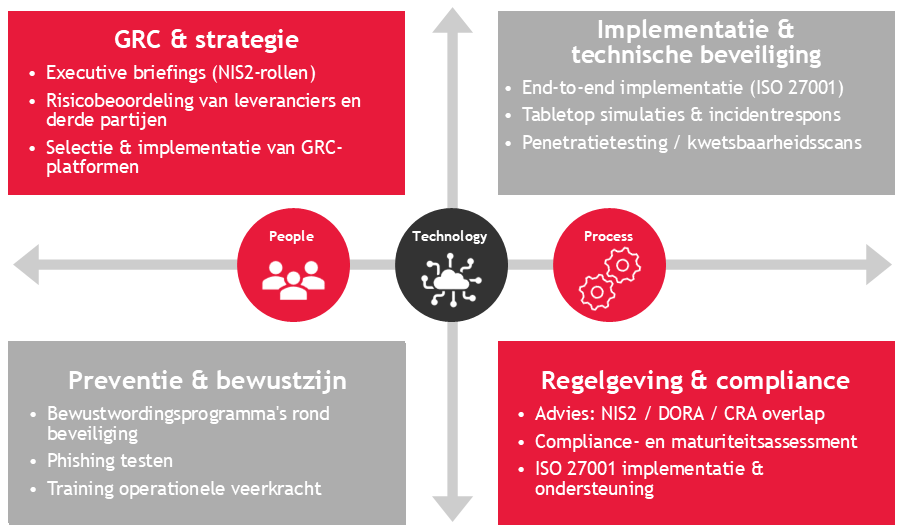

Hoe BDO je kan ondersteunen in je traject

Bij BDO zijn we gespecialiseerd in het helpen van organisaties om te voldoen aan de NIS2-vereisten. Onze ervaring met ISO27001-certificering en CyberFundamentals kan je ondersteunen bij je NIS2-behoeften en -ambities.

Vragen over NIS2?

Sam Nelen

Yannick Bouchat