Les principaux défis de la directive NIS2 sur le terrain

En théorie, la directive NIS2 est relativement claire : définir le champ d’application, choisir le trajet de conformité, évaluer les lacunes et mettre en œuvre les mesures. En réalité, la plupart des organisations sont confrontées à plusieurs défis.

1. Champ d’application & responsabilité: au-delà de l’IT

De nombreuses organisations ont encore du mal à déterminer si elles entrent dans le champ d’application, et si oui, qui doit porter à bien le projet en interne. Bien que le département IT soit souvent à l’initiative des discussions autour de NIS2, la direction en est la responsable ultime, en vertu de l’article 20 de la directive. Dans la pratique, les responsabilités sont souvent cloisonnées ou floues.

2. De la théorie à la pratique : attention à la marche

Parfois, des politiques existent sur le papier, mais leur mise en œuvre reste hypothétique. C’est notamment le cas dans des domaines tels que la réponse aux incidents, la communication des crises et incidents ou la gestion des risques liés aux fournisseurs. Nous constatons souvent un décalage : la direction est trop confiante et suppose que les plans et les processus fonctionneront au besoin, tandis que les employés ne sont souvent pas conscients de leurs rôles et responsabilités concrètes en cas de cyber incident. Les exercices d’incidents sont rares et la sensibilisation reste faible.

La directive NIS2 place la barre plus haut : protéger uniquement certains départements ou certaines fonctions n’est plus suffisant. Les organisations doivent garantir la résilience de l’ensemble de l’organisation, partenaires externes compris. Même les organisations disposant d’une fonction de cybersécurité performante peuvent ne pas être suffisamment préparées pour démontrer leur conformité à toutes les exigences.

3. Savoir ce qu’il faut protéger : la visibilité est essentielle

L’un des principaux défis consiste à identifier et à protéger les « joyaux » de l’organisation, c’est-à-dire les actifs, les systèmes et les données les plus importants pour les opérations et la réputation de l’entreprise. Si de nombreuses organisations ont une idée générale de ce qui doit être préservé, peu d’entre elles disposent d’une approche de classification structurée.

En tant qu’experts des risques, nous observons souvent un manque de visibilité en temps réel sur les actifs clés et sur les indicateurs liés type KPI/KRI, une sous-utilisation des données relatives aux incidents passés, une inertie liée aux anciens systèmes informatiques, la présence d’une « informatique fantôme » et une surveillance insuffisante des risques liés aux fournisseurs. La surveillance des tiers qui gèrent des données sensibles ou des infrastructures critiques est d’ailleurs un sujet de préoccupation récurrent. Et plus particulièrement en ce qui concerne les clauses contractuelles et les accords de niveau de service définissant les attentes et les responsabilités en matière de sécurité.

4. Sensibilisation à tous les niveaux : un défi culturel

La cyber-résilience repose autant sur les personnes que sur la technologie. La sensibilisation doit se faire à tous les niveaux, du conseil d’administration à la première ligne et aux partenaires externes.

Nous constatons régulièrement une gouvernance fragmentée, une communication limitée ou l’absence de programmes de sensibilisation structurés (par exemple, des simulations de phishing et des séances d’information à l’engagement). Résultat : une mauvaise préparation, des rôles mal définis et une sous-estimation des cyber risques réels. La mise en place d’une culture de la sécurité ne se limite pas à des politiques imposées d’en haut. Elle nécessite un engagement, une formation et une appropriation à tous les niveaux.

5. Les points forts de l’IT : les fondements techniques

D’un autre côté, nous observons souvent que les mesures de protection techniques sont déjà bien déployées dans de nombreuses organisations. Il s’agit notamment de la segmentation des réseaux, de la configuration des pares-feux, des stratégies de sauvegarde, de la résilience multicloud, des contrôles d’accès, des protections cryptographiques, etc. Ces fondements techniques constituent déjà une base solide pour l’atténuation des cyber risques.

Des conseils pragmatiques fondés sur l’expérience pratique

La directive NIS2 fait écho aux six piliers du cadre de cybersécurité NIST : gouverner, identifier, protéger, détecter, répondre, récupérer. En bref, une résilience robuste nécessite à la fois un alignement du haut vers le bas et une prise de conscience du bas vers le haut.

Voici quelques recommandations pour faire de votre trajet NIS2 une réussite :

Lancer un véritable programme et des projets NIS2 à l’échelle de l’entreprise, pour assurer une participation transversale et dépasser les cloisonnements internes.

Lancer un véritable programme et des projets NIS2 à l’échelle de l’entreprise, pour assurer une participation transversale et dépasser les cloisonnements internes.

Impliquer le conseil d’administration dès le début – son adhésion est essentielle à la définition des priorités et au financement.

Impliquer le conseil d’administration dès le début – son adhésion est essentielle à la définition des priorités et au financement.

Nommer un CISO et trouver des sponsors auprès de la direction (par exemple, finances, opérations, service juridique, etc.).

Nommer un CISO et trouver des sponsors auprès de la direction (par exemple, finances, opérations, service juridique, etc.).

Commencer par une évaluation pragmatique de la situation de départ, et pas seulement par une cartographie théorique – votre feuille de route de conformité doit être guidée par la réalité de votre organisation.

Commencer par une évaluation pragmatique de la situation de départ, et pas seulement par une cartographie théorique – votre feuille de route de conformité doit être guidée par la réalité de votre organisation.

Revoir et renforcer votre processus de gestion des incidents afin d’assurer une détection et un signalement rapides, tant en interne qu’auprès des autorités externes compétentes (y compris le CCB).

Revoir et renforcer votre processus de gestion des incidents afin d’assurer une détection et un signalement rapides, tant en interne qu’auprès des autorités externes compétentes (y compris le CCB).

Exploiter les structures existantes en matière de risque et de conformité plutôt que créer de nouveaux organes superflus.

Exploiter les structures existantes en matière de risque et de conformité plutôt que créer de nouveaux organes superflus.

Identifier, évaluer et documenter les fonctions et projets critiques de l’entreprise – les mettre en relation avec les systèmes IT/OT et les fournisseurs tiers qui les soutiennent.

Identifier, évaluer et documenter les fonctions et projets critiques de l’entreprise – les mettre en relation avec les systèmes IT/OT et les fournisseurs tiers qui les soutiennent.

Se concentrer d’abord sur les activités principales et les cyber risques liés, en particulier ceux qui se situent dans la « zone orange ».

Se concentrer d’abord sur les activités principales et les cyber risques liés, en particulier ceux qui se situent dans la « zone orange ».

Discuter de manière proactive avec vos fournisseurs et partenaires commerciaux essentiels de la directive NIS2 afin de clarifier les responsabilités partagées.

Discuter de manière proactive avec vos fournisseurs et partenaires commerciaux essentiels de la directive NIS2 afin de clarifier les responsabilités partagées.

Pour obtenir le soutien de la direction, traduisez la cybersécurité en termes commerciaux : protection des revenus, confiance des clients, continuité opérationnelle, etc. Démontrez comment les cyber investissements garantissent les objectifs de chaque département, en réduisant les risques pour l’organisation et en protégeant la marque.

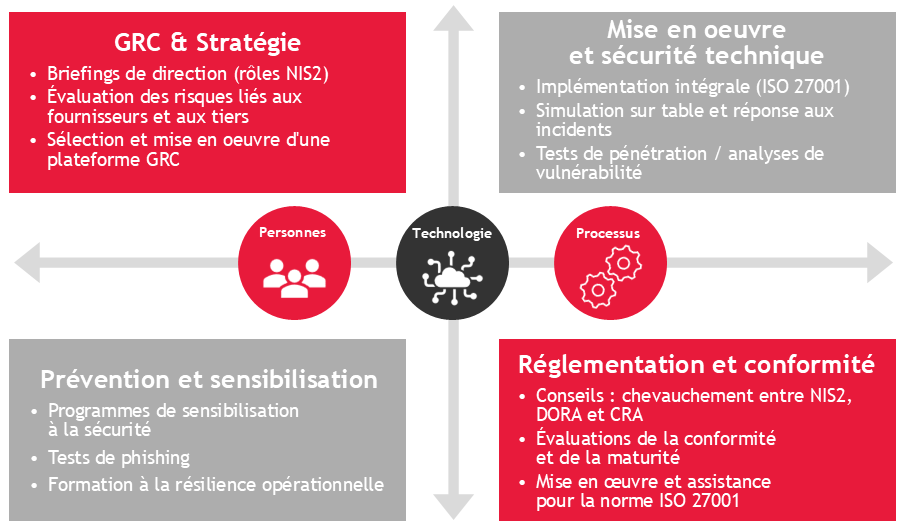

Comment BDO peut vous soutenir dans votre trajet

Chez BDO, nous sommes spécialisés dans l'accompagnement des organisations en matière de conformité aux exigences NIS2. Notre expérience en matière de certification ISO27001 et CyberFundamentals peut vous aider à répondre à vos besoins et à atteindre vos objectifs NIS2.

Questions à propos de NIS2?

Sam Nelen

Yannick Bouchat